委内瑞拉 BGP 异常深度解析:停电与军事行动前的“网络侦察”

2026 年初,委内瑞拉政局剧烈动荡。在马杜罗政府倒台及随后的大规模停电前夕,技术分析师捕捉到了其国家电信基础设施中极不寻常的信号。这不是普通的配置错误,而是被广泛认为是针对关键基础设施的“网络侦察”和“电子准备”。

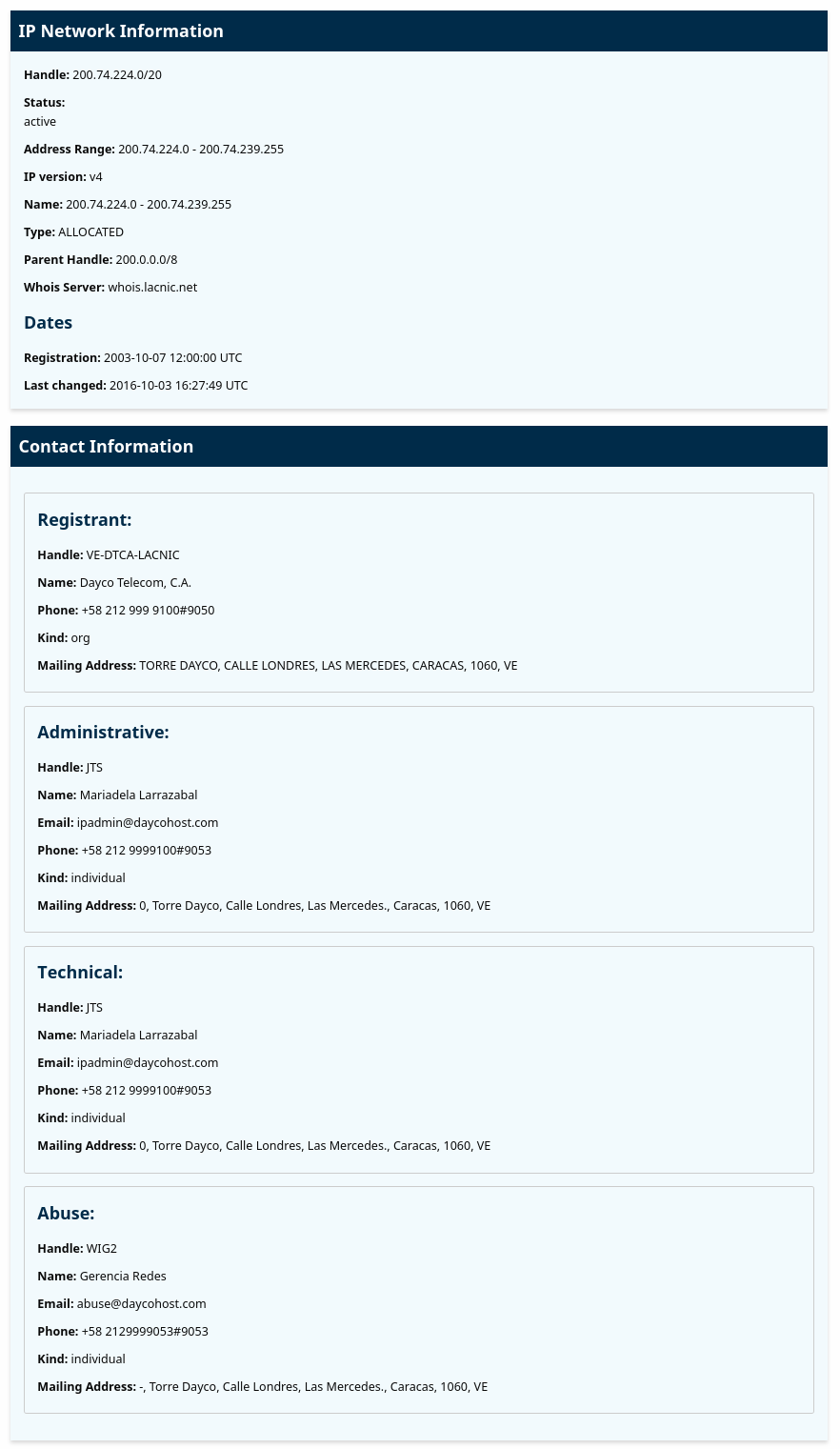

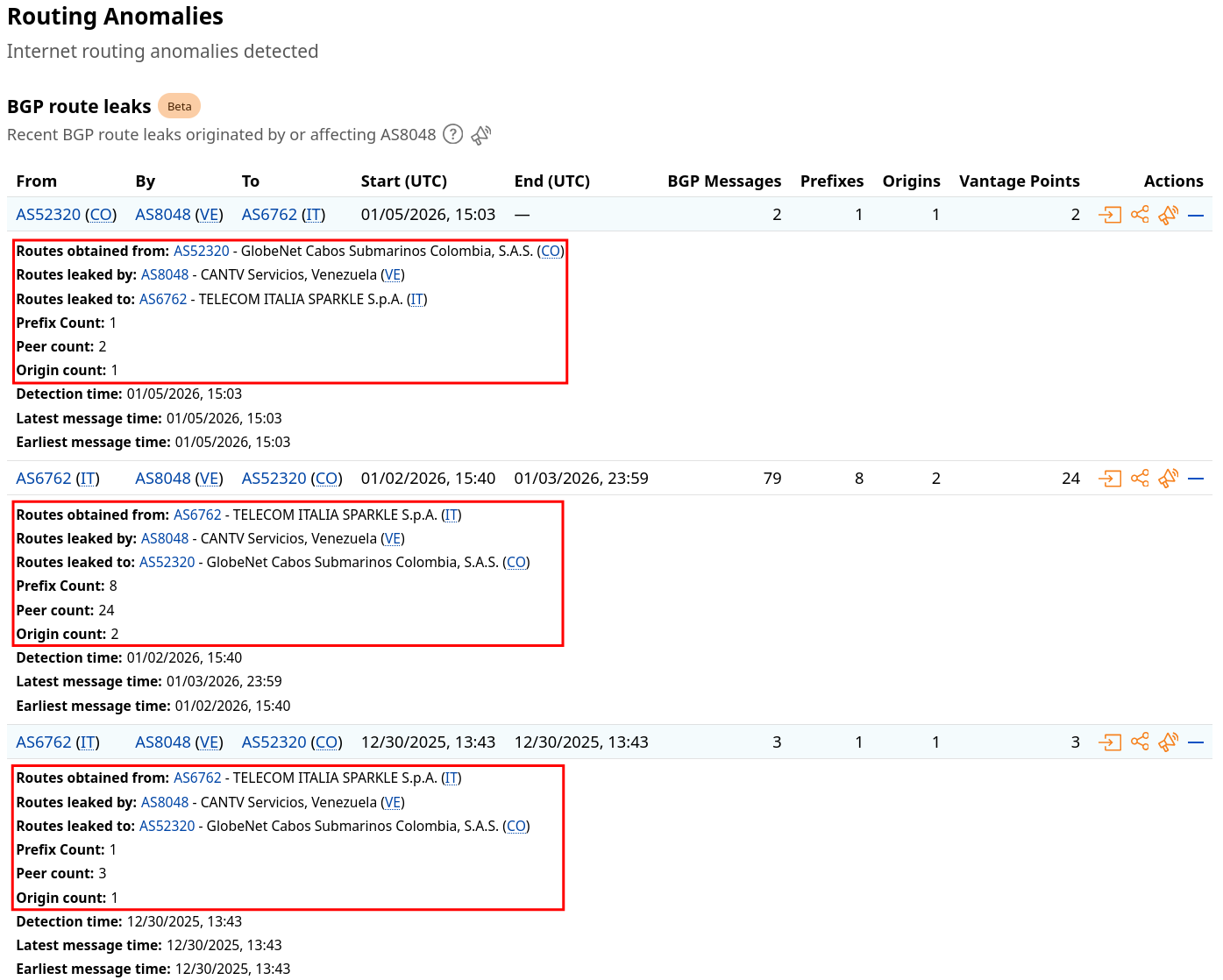

1. 核心异常:AS8048 的路由泄露 (BGP Route Leak)

1月2日 15:40 UTC,监测系统发现委内瑞拉国营电信公司 CANTV (AS8048) 发生了显著的 BGP 路由泄露。

在正常的路由传播中,路径应该是简洁的。然而,AS8048 在传播路径中出现了惊人的“10次重复”(AS Path Prepending)。这种反常的操作通常用于降低路径吸引力,但在当时的背景下,分析师指出这更像是某种形式的测试或重定向尝试。

2. 受影响的资产与范围

泄露涉及 8个特定的 IP 前缀,全部位于 200.74.224.0/20 范围内(具体受影响前缀包括 200.74.226.0/24 等)。

这些 IP 地址并非随机分配,它们归属于 Dayco Telecom,涉及委内瑞拉国内的:

* 核心银行系统

* 互联网骨干提供商

* 企业电子邮件服务器

通过将流量引导至意大利和哥伦比亚等第三方节点,攻击者得以在数据真正进入委内瑞拉之前进行拦截、分析甚至修改。

3. 时间线:数字哨兵与物理行动的协同

这次 BGP 异常发生的时间点极具指向性:

- 1月2日 15:40 UTC:检测到首个大规模 BGP 路由泄露。

- 停电前几小时:路由泄露持续活跃,数字领域的“战争迷雾”开始笼罩。

- 1月3日 06:00 UTC:物理行动全面爆发,美军抵达马杜罗住所,随后该国电力系统全面崩溃。

4. 结论:这不仅是停电,更是“网络侦察”

Low Orbit Security 的分析认为,这种 BGP 操控是典型的“网络侦察手段”(Digital Reconnaissance)。通过 BGP 路由泄露,外部势力能够:

1. 映射内部网络拓扑:识别关键服务的确切位置。

2. 收集情报:捕获未加密的横向移动流量。

3. 心理战准备:在切断物理电力前,先在数字空间建立统治地位。

这次事件再次证明,在现代混合战争中,BGP 边界网关协议已成为最脆弱但也最具战略价值的战场。当电灯熄灭时,真正的战斗其实早在几小时前的路由表中已经决出胜负。

数据来源:Low Orbit Security (Radar 16), Cloudflare Radar, RIPE NCC

AI周刊:大模型、智能体与产业动态追踪

AI周刊:大模型、智能体与产业动态追踪 程序员数学扫盲课

程序员数学扫盲课 冲浪推荐:AI工具与技术精选导航

冲浪推荐:AI工具与技术精选导航 Claude Code 全体系指南:AI 编程智能体实战

Claude Code 全体系指南:AI 编程智能体实战

最新评论

开源的AI对话监控面板很实用,正好团队在找这类工具。准备试用一下。

折叠屏市场确实在升温,不过售罄也可能是备货策略。期待看到实际销量数据。

从磁盘I/O角度解释B树的设计动机,这个切入点很好。终于理解为什么数据库不用二叉树了。

IT术语转换确实是个痛点,之前用搜狗总是把技术词汇转成奇怪的词。智谱这个方向值得期待。

这个工具结合LLM和搜索API的思路很有意思,正好解决了我在做知识管理时遇到的问题。请问有没有部署文档?

这个漏洞确实严重,我们团队上周刚遇到类似问题。建议补充一下如何检测现有项目是否受影响的方法。

从简单规则涌现复杂性这个思路很有意思,让我想起元胞自动机。不过数字物理学在学术界争议还挺大的。

我也遇到了指令跟随变差的问题,特别是多轮对话时容易跑偏。不知道是模型退化还是负载优化导致的。