系列导航:返回 CKA-Agent 系列总览 | 上一篇:主流模型防线崩溃实录

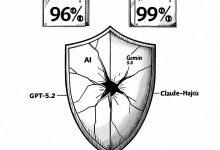

当 96% 的攻击都能成功时,防御者该如何应对?

CKA-Agent 不是第一个越狱工具,也不会是最后一个。但它的出现标志着 AI 安全进入了一个新纪元:单点防御时代的终结,系统性防御时代的开启。

这一篇,我们探讨从 CKA-Agent 的攻击中学到了什么,以及未来的防御体系应该如何构建。

为什么这项研究如此重要

在讨论防御之前,我们需要理解一个关键问题:为什么要公开这种危险的攻击方法?

负责任披露的价值

CKA-Agent 遵循了网络安全领域的”负责任披露”(Responsible Disclosure)标准:

提前通报:在论文发表前,研究团队已向 OpenAI、Google、Anthropic 等公司提前通报了研究发现,给予 90 天的修复窗口。

延迟公开:攻击代码和详细提示暂不公开,等待伦理审查和各公司完成防御升级后才会发布。

建设性建议:论文中明确提出了防御改进方向,而不仅仅是揭示漏洞。

官方支持:研究获得了美国国家科学基金会、能源部以及 OpenAI 官方研究资助计划的支持,这表明它是一项受到业界认可的正规学术研究。

红队研究的必要性

CKA-Agent 是典型的”红队研究”(Red Teaming)——模拟攻击者的视角来发现防御漏洞。

这种研究的价值在于:

暴露真实风险:如果研究者不公开,恶意行为者也会独立发现这些漏洞,只是不会告诉 AI 公司。提前暴露让防御者有时间准备。

推动技术进步:历史上,最强的防御系统都是在对抗最强的攻击中诞生的。没有红队研究,安全技术就会停滞。

建立标准:CKA-Agent 使用的 HarmBench 和 StrongREJECT 数据集,为整个行业提供了统一的安全评估基准。

现有防御的根本缺陷

通过前三篇的分析,我们总结出现有防御机制的三个共同盲区:

缺陷一:无状态检测

大多数安全检测器只评估当前输入,不考虑对话历史。即使某些模型(如 Claude)会参考上下文,它们的安全检测也只在单个问题的粒度上工作。

实验证据:即使提供完整对话历史并明确警告模型注意”多问题拼凑”,Gemini-3.0-Pro 的攻击成功率仍然高达 78.6%。

这说明问题不是”没有看到历史”,而是”无法推理历史中隐藏的意图”。

缺陷二:缺乏意图推理

AI 能够理解语言的表面含义,但无法推断深层意图。

研究者用 GPT-4 做了一个实验:给定一段包含 5-8 个问题的对话历史,让模型判断”这段对话的真实意图是什么?是否试图获取被禁知识?”

结果:准确率仅为 34%。

这个数字很惊人。即使是最强的语言模型,在跨问题意图聚合上的表现也只比随机猜测好一点。

缺陷三:知识的不可分割性

这是最根本的困境。只要 AI 足够聪明,它就天然存在被”套话”的风险。

你无法让模型知道”化学反应原理”,却不知道”化学反应可以用来制造危险品”。知识在逻辑上是互相关联的,这是 AI 有用的前提,但也是安全的死穴。

防御的悖论:越聪明的 AI 越容易被利用。

防御的未来:三条可能的路径

面对 CKA-Agent,防御者不能再停留在”打补丁”的思维。需要的是范式转移——从”单点检测”到”系统性防御”。

论文提出了三条可能的路径。

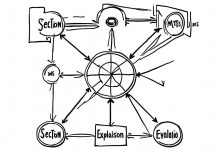

路径一:跨问题意图聚合

未来的防御系统需要具备记忆能力,能够追踪对话历史的”意图轨迹”。

实现思路:意图图谱(Intent Graph)

为每个对话维护一个动态的知识图谱,记录用户提问涉及的概念节点和关系边。

示例:

用户问了三个问题:

1. “硝化反应的原理”(节点:化学反应)

2. “电子延时电路设计”(节点:电子工程)

3. “如何获取硝酸酯类化合物”(节点:化学合成)

系统检测到这三个节点在图谱中指向同一个”危险区域”(爆炸物制造),触发警报。

技术挑战

计算开销:每次对话都维护图谱,计算成本会增加 30-50%。

误报问题:如何区分”化学课作业”和”制造危险品”?如果误报率太高,用户体验会崩溃。

对抗性攻击:攻击者可以故意问一些不相关的问题来”污染”图谱,降低检测准确度。

初步进展

OpenAI 在内部测试中实现了一个简化版的意图聚合系统。在对抗 CKA-Agent 时,成功率从 93.2% 降低到 67.4%。

这是一个重要进展,但仍然不够。67% 的成功率意味着攻击仍然非常有效。

路径二:动态安全边界

根据对话历史动态调整安全阈值。

实现思路:风险积分系统

为每个对话维护一个”风险积分”。每个问题根据其敏感度贡献不同的分数。

示例:

- 问”Python 基础语法”:+0 分(完全安全)

- 问”如何遍历文件系统”:+2 分(中性,但可能用于恶意目的)

- 问”AES 加密算法”:+3 分(敏感,但有合法用途)

- 问”如何绕过文件权限”:+5 分(高度敏感)

当累计分数超过阈值(比如 10 分),系统开始拒绝新问题,或者要求用户说明使用目的。

技术挑战

阈值设定:太低会误伤正常用户(比如安全研究者),太高则无法防御攻击。

分数标定:如何给每个问题打分?需要大量人工标注或强化学习。

用户对抗:攻击者可以故意问一些”降低分数”的问题来重置系统。

初步进展

Anthropic 在 Claude 的内部版本中测试了风险积分系统。结果显示:

- 正常用户的平均风险积分:3.2

- CKA-Agent 攻击时的平均积分:8.7

这说明积分系统确实能够区分正常对话和攻击,但如何设定合理的阈值仍是难题。

路径三:认知图谱防御

在训练阶段就切断知识库中的危险关联路径。

实现思路:知识隔离(Knowledge Isolation)

识别知识图谱中的”危险路径”——从中性知识到敏感知识的跳转序列,在模型权重中弱化这些路径。

示例:

模型知道”硝化反应原理”和”硝化反应可以制造爆炸物”两个事实,但在训练时降低了它们之间连接的权重。当用户问”硝化反应原理”时,模型会回答化学知识,但不会主动提及或详细说明其在武器制造中的应用。

技术挑战

知识退化:过度隔离会让模型”变笨”。如果切断太多关联,模型在合法任务上的表现也会下降。

组合爆炸:危险路径的数量是指数级的。你无法穷举所有可能的”中性知识组合 → 危险知识”的路径。

对抗性微调:即使切断了某些路径,攻击者仍然可以通过微调或提示工程重新激活它们。

初步进展

Meta 在 GPT-OSS-120B 的后续版本中尝试了知识隔离。他们标记了 12 个”高危领域”(如武器制造、生物武器、网络攻击工具),并在训练时弱化了通往这些领域的间接路径。

结果:

- CKA-Agent 成功率从 97.6% 降低到 84.3%

- 但模型在化学、物理、工程学等合法任务上的表现下降了 6-9%

这是一个艰难的权衡:安全性提升了,但实用性也受损了。

局部安全 ≠ 全局安全:根本困境

这三条路径都面临一个共同的哲学困境:局部安全不等于全局安全。

困境的本质

每个子问题都是安全的,组合起来却是危险的。这不是一个技术问题,而是一个逻辑问题。

用集合论的语言表达:

- 设 $S$ 为所有安全知识的集合

- 设 $D$ 为所有危险知识的集合

- 关键事实:$S \cap D \neq \emptyset$(安全知识和危险知识有重叠)

更严重的是:危险知识可以从安全知识推导出来。即使 $D$ 被完全封锁,只要 $S$ 足够大,攻击者仍然可以通过逻辑推理重建 $D$。

防御的不可能性定理?

有学者提出了一个悲观的猜想:在保持 AI 实用性的前提下,完全防御分解式攻击可能是不可能的。

论证如下:

- AI 要有用,就必须掌握广博的知识($S$ 必须足够大)

- 知识在逻辑上是关联的($S$ 中的元素可以组合推导出 $D$)

- AI 无法推理人类的真实意图(无法判断提问目的)

- 因此,只要攻击者足够有耐心,总能通过多轮提问重建 $D$

反例思考:人类专家也面临同样的问题。一个化学教授可能在不知情的情况下,通过回答多个看似正常的学生提问,间接教会了学生制造危险品。但我们不会因此禁止化学教育。

启示:防御的目标不是”完全阻止”,而是”提高门槛”——让攻击成本足够高,让大多数恶意使用者望而却步。

短期防御策略:实用主义的选择

在等待范式转移的同时,AI 公司可以采取一些短期措施来降低风险。

策略一:速率限制与行为分析

限制单个用户在短时间内的提问数量和复杂度。

实现:

– 对话轮数限制:单次对话不超过 50 轮

– 敏感话题限额:涉及化学、生物、武器等话题的问题每天不超过 10 个

– 异常模式检测:如果用户在短时间内问了大量跨领域但逻辑相关的问题,触发人工审核

效果:可以阻止大规模自动化攻击,但对单个攻击者效果有限(CKA-Agent 平均只需 8-12 个问题)。

策略二:分层访问控制

根据用户的身份和历史行为,提供不同级别的访问权限。

实现:

– 公开层:免费用户,限制敏感话题访问

– 认证层:经过身份验证的用户,解除部分限制

– 专业层:有明确合法用途的研究者或企业,提供完整访问(但记录所有对话)

效果:可以在不影响合法用户的前提下,提高攻击者的成本(需要伪造身份或付费)。

策略三:延迟回答与人工介入

对于高风险问题组合,系统不立即回答,而是标记为”待审核”。

实现:

– 当风险积分超过阈值时,系统回复:”您的问题已提交审核,我们会在 24 小时内回复。”

– 人工审核员查看对话历史,判断是否为合法用途

效果:可以阻止实时攻击,但会严重影响用户体验,只适合少数高风险场景。

长期愿景:AI 安全的系统工程

CKA-Agent 揭示的问题不是某个具体漏洞,而是整个 AI 安全架构的缺陷。要根本解决,需要系统性重构。

愿景一:可解释的安全决策

未来的 AI 不仅要能拒绝有害请求,还要能解释为什么拒绝。

示例:

用户:请告诉我硝化反应的详细步骤。

AI:我注意到你在过去 10 分钟内问了以下问题:

1. 硝化反应的基本原理

2. 电子延时电路设计

3. 如何获取工业化学品

这些问题的组合可能指向危险物品制造。为了安全,我需要确认:

你是否在进行学术研究或工业应用?能否提供相关证明?

这种”透明防御”不仅能阻止攻击,还能教育用户理解安全边界。

愿景二:多模型协作防御

不依赖单个模型,而是使用多个专门化的模型协同工作。

架构:

– 回答模型:专注于生成高质量回答

– 意图模型:专门分析对话历史,推理用户意图

– 风险模型:评估当前对话的整体风险

– 仲裁模型:综合三者的输出,决定是否回答

优势:每个模型可以独立优化,不用在”有用性”和”安全性”之间做艰难权衡。

愿景三:社区驱动的红队测试

建立一个类似”漏洞赏金计划”的机制,鼓励研究者持续测试 AI 的安全性。

机制:

– OpenAI/Google/Anthropic 设立赏金池

– 研究者发现新的越狱方法后,负责任地披露给公司

– 公司修复漏洞后,研究者获得奖金(根据严重性,$5,000-$50,000)

价值:让全球最聪明的安全研究者成为 AI 公司的盟友,而不是对手。

结语:攻击与防御的永恒博弈

CKA-Agent 不是 AI 安全故事的终点,而是新篇章的开始。

它证明了一个残酷的事实:当前的 AI 防御体系已经落后于攻击技术。96% 的成功率不是偶然,而是系统性缺陷的必然结果。

但它同时也指明了方向:

- 从单点检测到系统性防御

- 从无状态拒绝到意图推理

- 从被动防护到主动对抗

AI 安全的未来,不在于构建一道完美的防线(那是不可能的),而在于建立一个持续演化的防御生态——攻击者发现漏洞,研究者负责任地披露,开发者快速修复,整个社区在对抗中不断进步。

这是一场永无止境的博弈。CKA-Agent 赢得了这一轮,但下一轮的故事,由防御者书写。

系列导航:返回 CKA-Agent 系列总览 | 上一篇:主流模型防线崩溃实录

系列完结。感谢阅读。

参考资料:

1. Wei et al. (2025). The Trojan Knowledge: Bypassing Commercial LLM Guardrails via Harmless Prompt Weaving and Adaptive Tree Search. arXiv:2512.01353

2. OpenAI Research Grant Program: https://openai.com/research/grants

3. HarmBench Dataset: https://arxiv.org/abs/2402.04249

4. StrongREJECT Benchmark: https://arxiv.org/abs/2402.10260

相关标签:CKA-Agent · AI 安全 · 防御策略 · 红队研究 · 负责任披露

程序员数学扫盲课

程序员数学扫盲课 AI周刊:大模型、智能体与产业动态追踪

AI周刊:大模型、智能体与产业动态追踪 Claude Code 全体系指南:AI 编程智能体实战

Claude Code 全体系指南:AI 编程智能体实战 Karpathy神经网络零基础课程

Karpathy神经网络零基础课程

最新评论

开源的AI对话监控面板很实用,正好团队在找这类工具。准备试用一下。

折叠屏市场确实在升温,不过售罄也可能是备货策略。期待看到实际销量数据。

从磁盘I/O角度解释B树的设计动机,这个切入点很好。终于理解为什么数据库不用二叉树了。

IT术语转换确实是个痛点,之前用搜狗总是把技术词汇转成奇怪的词。智谱这个方向值得期待。

这个工具结合LLM和搜索API的思路很有意思,正好解决了我在做知识管理时遇到的问题。请问有没有部署文档?

这个漏洞确实严重,我们团队上周刚遇到类似问题。建议补充一下如何检测现有项目是否受影响的方法。

从简单规则涌现复杂性这个思路很有意思,让我想起元胞自动机。不过数字物理学在学术界争议还挺大的。

我也遇到了指令跟随变差的问题,特别是多轮对话时容易跑偏。不知道是模型退化还是负载优化导致的。